Společnost ESET odhalila a analyzovala cílenou kampaň kybernetických zločinců, kteří se snažili krást citlivé informace z různých organizací zejména na území Pákistánu. Hrozba se však omezeně šířila i v dalších zemích. V průběhu vyšetřování se zjistilo, že hrozba pochází z Indie, a je aktivní již nejméně dva roky.

Tento cílený útok využíval šifrovaný podpisový certifikát vydaný zdánlivě legitimní společností k podpisu škodlivých binárních souborů, čímž se zvyšuje jejich potenciál při dalším šíření. Společnost byla založena v Novém Dillí v Indii a certifikát byl vydán v roce 2011. Malware se šíří v dokumentech posílaných jako e-mailová příloha.

„Identifikovali jsme několik různých dokumentů obsahujících řadu motivů, které by mohly být lákavé pro potenciální příjemce. Jedním z nich měly být indické ozbrojené síly. Nemáme ještě úplně přesné informace, na které konkrétní osoby nebo organizace byly tyto soubory zaměřeny, na základě našeho šetření ale předpokládáme, že mělo jít o lidi a instituce v Pákistánu,“ řekl Jen–Ian Boutin z laboratoře společnosti ESET.

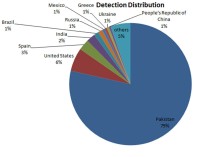

Jeden z falešných PDF souborů se šířil prostřednictvím samorozbalovacího archivu s názvem „pakistandefencetoindiantopmiltrysecereat.exe“ a jeho telemetrická data podle ESETu ukazují, že tato hackerská kampaň postihla ze 79 % právě počítače v Pákistánu.

První infikovaný vektor, který se výrazně rozšířil, zneužíval zranitelnost známou jako CVE–2012–0158. Tato chyba může být zneužita prostřednictvím speciálně upravených dokumentů Microsoft Office a umožňuje spustit libovolný škodlivý kód. Infikované dokumenty byly rozesílány elektronickou poštou.

Malware kradl citlivá data z infikovaného počítače a posílal je na servery útočníků. Pro tuto činnost používal hned několik různých technik určených ke krádeži dat, mezi nimi key loggery, které snímají stisky jednotlivých kláves na počítači, a snímky obrazovky pak ukládaly do počítače útočníků. Je zajímavé, že ukradené informace z infikovaného počítače se nahrávaly na server útočníka v nešifrované podobě, což pomohlo k odhalení útoku.