Na modelu průmyslové výrobní linky, která se nachází v prostorách Microsoftu, firmy KPCS a VPGC naživo předvedly, jak s využitím průmyslového firewallu a cloudového reportingového nástroje zlikvidovat kybernetický útok na průmyslové zařízení.

Microsoft má ve svém předváděcím centru komplexní model průmyslového prostředí s výrobní linkou se simulací vstupů, zařízením pro sběr dat a jednoduchým řídicím systémem. Jedna z předváděných jednotek dokonce sloužila v kamionu při soutěži Rallye Dakar.

Odborníci z KPCS ukázali, jak lze s technologií Stormshield zajistit sběr dat a současně ochránit připojené průmyslové zařízení, i když se někdo „natvrdo“ v továrně připojí do vnitřní sítě, nebo při vzdáleném připojení kvůli servisu ze strany dodavatele (běžný postup při řešení problémů s výrobní linkou). I koncové zařízení servisního technika dodavatele však může být kompromitované malwarem, což správce IT v továrně (nebo spíše správce řízení výrobní linky, která by správně měla být od ostatního IT oddělena) těžko pozná.

Jednou z možných ochran je UTM zařízení, jako například zde použitý průmyslový (Industry) firewall Stormshield SNi40, který je v distribuci VPGC. Kontroluje protokoly, včetně průmyslových, a to od historických (Modbus od původní firmy Modnet, CANBUS – Controller Area Network bus apod.), až po současné (Rockwell Ethernet Industrial Protocol, IEC 104, Siemens S7 200-300-400, a další aktuálně používané průmyslové protokoly) a jsou mu přidávány další. Firewall, lépe řečeno Next Generation Firewall (NGFW), umí proto rozklíčovat vzájemnou komunikaci řídicího systému a průmyslového koncového zařízení a na základě pokročilých pravidel rozhodnout, který z příkazů průmyslového protokolu je legitimní a bude na FW povolený (projde přes FW).

NGFW Stormshield může pracovat na základě whitelistů, které zohlední i přenášené (nastavované) parametry oproti jejich hraničním hodnotám (např. pro teplotu kotle nebo otáčky motoru…) apod. Průmyslová zařízení jsou totiž zranitelnější než IT, protože komunikace s nimi není prakticky nijak chráněna, ani šifrováním, ani autentizací. Zařízení průmyslové automatizace, respektive průmyslový řídicí počítač PLC (Programmable Logic Conroller), přijímá příkazy z řídicího systému (architektury DCS nebo SCADA) nebo z dedikované operátorské stanice, a nevyhodnocuje přitom, zda jde o legitimní příkaz či nikoliv. Provede se vše, co po síti dorazí a je ve správném formátu. Může tedy jít i o útok, nebo o chybu operátora či softwaru (nekorektní implementaci průmyslového protokolu).

Stormshield každý takový příkaz, který nevyhovuje protokolovému standardu či pravidlům, identifikuje a zablokuje. Lze však akceptovat i výjimky (protokolový nestandard ve starším zařízení apod.), pokud se v zařízení Stormshield předem nakonfigurují.

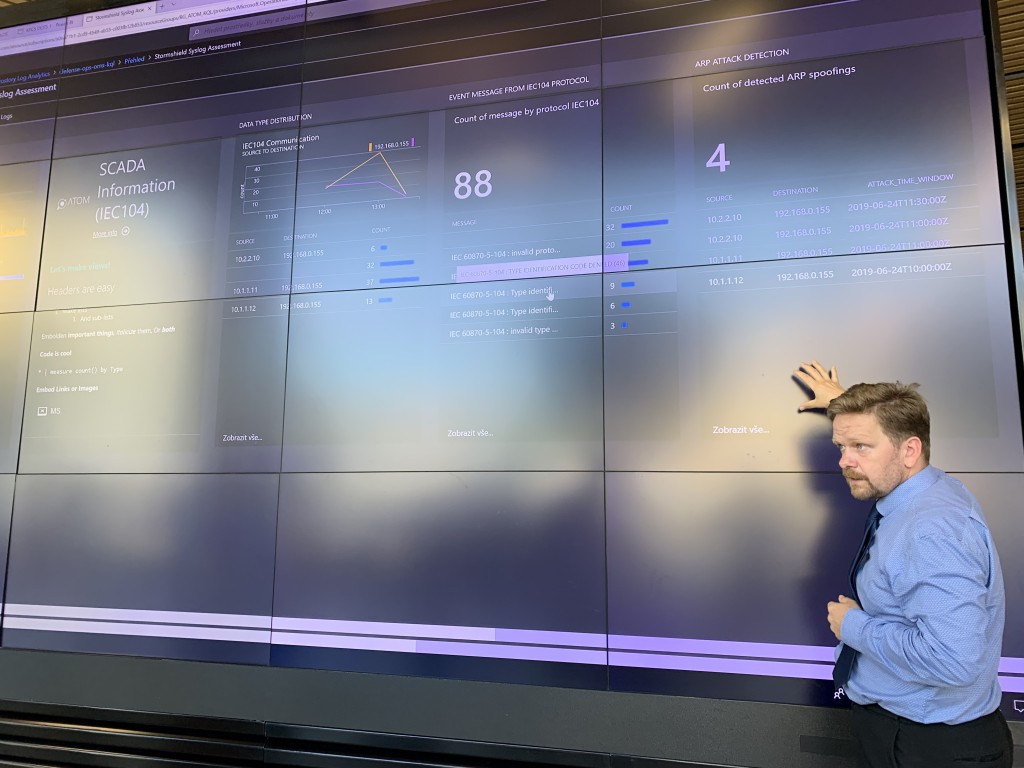

NGFW Stormshield lze ovládat z konzole, včetně grafického rozhraní a je vybaven API pro napojení na další systémy s centrálním zpracováním bezpečnostních událostí, jako je ATOM od společnosti KPCS. V takovém případě zpracování bezpečnostních událostí probíhá v cloudu Azure, v jehož virtuálním prostředí může běžet i software Stormshield (fyzicky byl předváděn hardwarový box se softwarem – appliance).

Stromshield sám o sobě nemusí fungovat jen pro ochranu průmyslových zařízení, protože má v portfoliu kompletní řadu UTM včetně SSL inspekce (DPI).